Trwa kampania cyberszpiegowska obejmująca cele na całym świecie, także w Polsce

|

Eksperci z Kaspersky Lab przeprowadzili szczegółową analizę szkodliwego oprogramowania oraz infrastruktury serwerów kontroli związanych z globalną cyberszpiegowską kampanią znaną jako Crouching Yeti oraz Energetic Bear.

Chociaż jej początki sięgają jeszcze końca 2010 r., kampania nadal jest aktywna – codziennie atakowane są nowe ofiary. Do organizacji atakowanych w Polsce należą uniwersytety, jednostki administracyjne oraz centra danych. Analiza przeprowadzona przez Kaspersky Lab rzuca nowe światło na kampanię.

„Pierwsza nazwa nadana tej kampanii przez organizację CrowdStrike, według jej nomenklatury, to Energetic Bear. CrowdStrike uważa, że kampania ta posiada rosyjskie korzenie. Kaspersky Lab nadal bada wszelkie dostępne tropy, na razie jednak nie ma mocnych dowodów w żadnym kierunku. Ponadto, z naszej analizy wynika, że celami kampanii nie są jedynie elektrownie, jak dotychczas twierdzono. Na podstawie tych danych postanowiliśmy nadać kampanii nową nazwę: Yeti to także niedźwiedź, jednak niejasnego pochodzenia”, skomentował Nicolas Brulez, główny badacz ds. bezpieczeństwa, Globalny Zespół ds. Badań i Analiz (GReAT), Kaspersky Lab.

Nie taki energetyczny

Energetic Bear/Crouching Yeti jest łączony z kilkoma zaawansowanymi, długotrwałymi kampaniami. Według badania Kaspersky Lab ofiary tego zagrożenia to nie tylko przedsiębiorstwa z branży energetycznej. Najwięcej zidentyfikowanych ofiar należało do następujących sektorów: przemysłowy/maszynowy, produkcyjny, farmaceutyczny, budowlany, edukacyjny, IT.

Łączna liczba znanych ofiar wynosi ponad 2800 na całym świecie, spośród których badacze z Kaspersky Lab zdołali zidentyfikować 101 organizacji. Lista ofiar wydaje się sugerować, że przedmiotem zainteresowania Crouching Yeti są cele strategiczne, z drugiej strony jednak wskazuje na zainteresowanie tej grupy przestępczej wieloma innymi nieoczekiwanymi instytucjami. Eksperci z Kaspersky Lab uważają, że mogą to być ofiary drugorzędne, z innej strony może należałoby przedefiniować Crouching Yeti – zamiast wysoce ukierunkowanej kampanii o bardzo specyficznym obszarze zainteresowania, może to być szeroka akcja cyberszpiegowska, której celem są różne sektory.

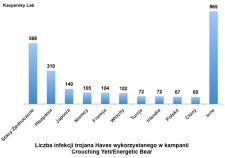

Zaatakowane organizacje są zlokalizowane głównie w Stanach Zjednoczonych, Hiszpanii i Japonii, jednak wiele z nich znajduje się również w Niemczech, Francji, we Włoszech, Turcji, Irlandii, Polsce oraz Chinach. Do organizacji atakowanych w Polsce należą uniwersytety, jednostki administracyjne oraz centra danych. Biorąc pod uwagę charakter zidentyfikowanych ofiar, najgroźniejszym skutkiem kampanii jest ujawnienie poufnych informacji, takich jak tajemnice handlowe oraz know-how.

Szpiegostwo przemysłowe: szkodliwe narzędzia z wieloma dodatkowymi modułami

Crouching Yeti nie jest wysoce zaawansowaną kampanią. Osoby atakujące nie używały na przykład żadnych metod wykorzystujących nieznane jeszcze luki w zabezpieczeniach (tzw. exploity zero-day), a jedynie powszechnie stosowane techniki ataków.

Badacze z Kaspersky Lab znaleźli dowód na istnienie pięciu rodzajów szkodliwych narzędzi wykorzystywanych przez osoby atakujące w celu „wyciągnięcia” cennych informacji z zainfekowanych systemów, z których najczęściej wykorzystywany jest trojan Havex. Łącznie badacze z Kaspersky Lab wykryli 27 różnych wersji tego szkodliwego oprogramowania oraz kilka dodatkowych modułów, w tym narzędzia służące do gromadzenia danych z przemysłowych systemów kontroli. Produkty firmy Kaspersky Lab wykrywają i eliminują wszystkie warianty wykorzystanego w kampanii szkodnika.

W celach związanych z kontrolą trojan Havex oraz inne szkodliwe narzędzia wykorzystywane przez Crouching Yeti łączą się z dużą siecią zhakowanych stron internetowych. Strony te przechowują informacje o ofiarach oraz dostarczają polecenia zainfekowanym systemom wraz z dodatkowymi modułami szkodliwego oprogramowania.

Lista możliwych do pobrania modułów zawiera narzędzia do kradzieży haseł i kontaktów Outlooka oraz przechwytywania zrzutów ekranu, jak również moduły służące do wyszukiwania i kradzieży określonych typów plików: dokumentów tekstowych, arkuszy kalkulacyjnych, baz danych, plików PDF, dysków wirtualnych, plików chronionych hasłem, kluczy bezpieczeństwa pgp itd.

Obecnie wiadomo, że trojan Havex posiada dwa bardzo specyficzne moduły, których celem jest gromadzenie i przesyłanie do osoby atakującej danych z określonych przemysłowych środowisk IT. Moduł skanera OPC ma zbierać niezwykle szczegółowe dane o serwerach OPC działających w sieci lokalnej. Takie serwery są zwykle wykorzystywane tam, gdzie działa wiele przemysłowych systemów automatyzacji. Drugim modułem jest narzędzie do skanowania, które analizuje sieć lokalną, wyszukuje wszystkie komputery nadsłuchujące na portach związanych z oprogramowaniem OPC/SCADA i próbuje połączyć się z takimi maszynami w celu zidentyfikowania wersji działającego oprogramowania i wysłania tych informacji do cyberprzestępczych serwerów kontroli.

Tajemnicze pochodzenie

Badacze z Kaspersky Lab zaobserwowali kilka funkcji, które mogą wskazywać na kraj pochodzenia przestępców stojących za tą kampanią. W szczególności przeprowadzili analizę sygnatury czasowej 154 plików i doszli do wniosku, że większość próbek zostało skompilowanych między 04:00 a 14:00 czasu polskiego, co może wskazywać na praktycznie każde państwo w Europie oraz Europie Wschodniej. Eksperci przeanalizowali również język szkodnika. Ciągi obecne w analizowanym szkodliwym oprogramowaniu zostały napisane w języku angielskim, jednak da się zauważyć, że angielski nie jest językiem rodzimym twórców kampanii. W przeciwieństwie do kilku wcześniejszych badaczy tej konkretnej kampanii, specjaliści z Kaspersky Lab nie mogli stwierdzić definitywnie, że szkodnik ten ma rosyjskie pochodzenie. Prawie 200 szkodliwych danych binarnych i powiązana treść operacyjna pozbawiona jest zupełnie treści w cyrylicy – zupełnie inaczej niż w udokumentowanych wynikach przeprowadzonego przez Kaspersky Lab badania szkodników Red October, Miniduke, Cosmicduke, Snake oraz TeamSpy. Znaleziono również tropy językowe wskazujące na osoby francusko i szwedzkojęzyczne.

Eksperci z Kaspersky Lab kontynuują swoje badanie kampanii Crouching Yeti, współpracując w tym celu z organami ścigania oraz partnerami w branży.

Szczegółowy raport dotyczący badania kampanii Crouching Yeti/Energetic Bear przeprowadzonego przez ekspertów z Kaspersky Lab jest dostępny w języku angielskim na stronie http://r.kaspersky.pl/crouching_yeti.

Informację można wykorzystać dowolnie z zastrzeżeniem podania firmy Kaspersky Lab jako źródła.

Wszystkie informacje prasowe Kaspersky Lab Polska są dostępne na stronie http://www.kaspersky.pl/news.