Puush przypadkowo zainfekował swoich użytkowników oprogramowaniem kradnącym hasła

|

Sam serwis puush opisuje się, jako „szybki i łatwy sposób na dzielenie się zrzutami ekranu”. Niestety, ale okazał się również być szybkim i łatwym sposobem na zainfekowanie czyjegoś komputera złośliwym oprogramowaniem, które może przechwycić używane hasła.

Nie był to jednak efekt zamierzony - jak się okazało, zajście było rezultatem błędu przy aktualizacji, gdzie opublikowano zainfekowaną przez malware dystrybucję dla użytkowników Windows.

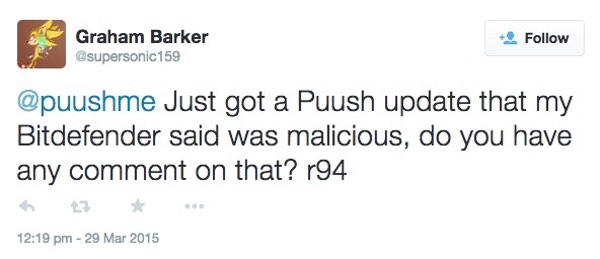

Jednym z tych, którzy jako pierwsi zaalarmowali serwis puush o tym, że coś „zupełnie im nie wyszło" w ostatniej aktualizacji, był Graham Barker z firmy Bitdefender.

Graham Barker @supersonic159

„@puushme Właśnie pobrałem aktualizację Puush, którą mój Bitdefender ocenił, jako złośliwą, czy macie coś do powiedzenia w tym temacie? r94"

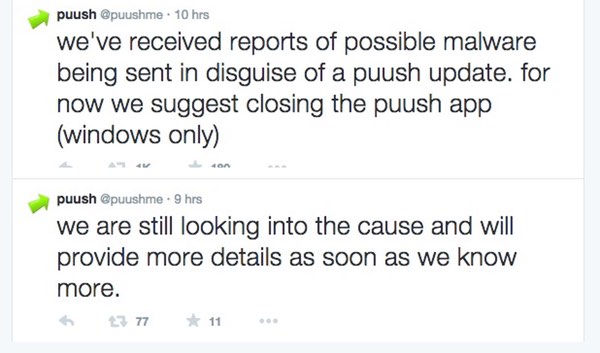

Po serii opublikowanych postów na Twitterze australijski deweloper Puush ogłosił złe wieści dla reszty swoich użytkowników:

puush @puushme

„Otrzymaliśmy zgłoszenia o potencjalnej możliwości, iż złośliwe oprogramowanie podszyło się pod aktualizacje puush. Na chwilę obecną sugerujemy wyłączenie aplikacji puush (dla Windows)."

puush @puushme

„Nadal szukamy przyczyny i dostarczymy więcej szczegółów, jak tylko się czegoś dowiemy."

„Zalecamy przeprowadzić na waszych komputerach skanowanie oprogramowaniem antywirusowym, jeżeli używaliście klienta dla Windows, zalecamy odinstalować jego obecnie posiadaną wersję."

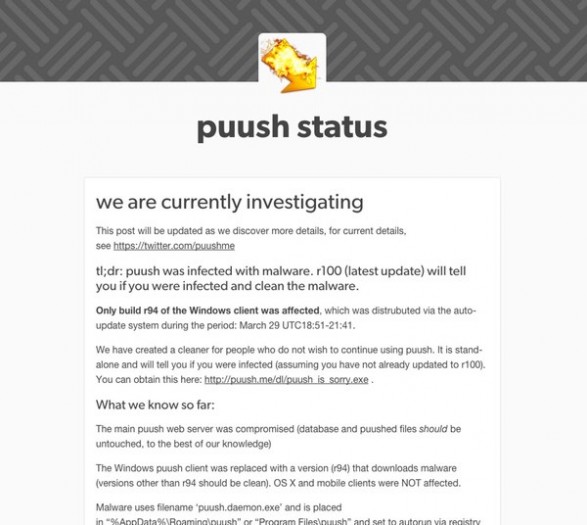

Po za tymi stwierdzeniami, puush poinformował, że tylko build r94 tej aktualizacji był zainfekowany złośliwym oprogramowaniem, a osoby które posiadały komputery włączone 29 marca 2015 pomiędzy godziną 18:51 a 21:41 mogły być narażone, gdyż aktualizacja mogła zostać pobrana automatycznie do ich systemów.

Jako, że złośliwe oprogramowanie nastawione jest na kradzież haseł, można uznać, że wszystkie hasła zawarte na komputerze zostały przejęte i powinny zostać zmienione.

Post znajdujący się na blogu puush dostarcza nam więcej informacji i potwierdza, iż użytkownicy puush systemu innego niż Windows, nie mają się, czego obawiać. Bezpiecznie mogą się poczuć użytkownicy aplikacji na Mac OS X i iOS.

|"Główny serwer www został zaatakowany, aczkolwiek baza danych oraz pliki puush powinny pozostać nienaruszone.

Windowsowy klient puush został zastąpiony wersją r94, która pobierała złośliwe oprogramowanie (wersje różne od r94 powinny być bezpieczne). OS X i klienci mobilni NIE są podatni na zagrożenie.

Złośliwe oprogramowanie wykorzystuje nazwę 'puush.daemon.exe' i jest umieszczane jest w „%AppData%\Roaming\puush" lub "Program Files\puush" lub „Program Files\puush" i dodaje się do automatycznego uruchamiania, poprzez klucz rejestru „HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\puush.daemon".

Złośliwe oprogramowanie mogło zbierać lokalnie przechowywane hasła, ale nie jest to jeszcze potwierdzone, czy zostały one przesłane dalej do zdalnych lokalizacji. Uruchomiliśmy zagrożenie w środowisku sandbox, lecz nie byliśmy w stanie odtworzyć takiego zachowania. Pomimo to, zalecamy wszystkim zmianę ważnych haseł, które są przechowywane na komputerze (chyba, że przechowywane są w bezpiecznym menadżerze haseł). Wlicza się w to hasła zapisane w przeglądarkach Chrome i Firefox."

Puush ogłosił, że najnowsza wersja (r100) automatycznie wykrywa i usuwa infekcję oraz to, że wypuszczono samodzielne narzędzie do usuwania tego zagrożenia puush_is_sorry.exe. (puush przeprasza) Bardziej rozczarowującym może być fakt, iż narzędzie można pobrać jedynie za pośrednictwem łącza HTTP zamiast bardziej bezpiecznego połączenia HTTPS. Również nie przekonuje fakt pobierania oprogramowania stworzonego przez tą firmę.

Puush powiadamia, że przywrócił już systemy i połatał serwery najnowszymi poprawkami bezpieczeństwa.

Na szczęście, firma obiecała, że w kolejnych dniach przeprowadzą gruntowny przegląd w celu odnalezienia przyczyny tego, co poszło nie tak.