Rosyjscy hakerzy walczą z zachodem używając trojana Kelihos – ostrzega Bitdefender

|

Jak wynika ze śledztwa laboratorium Bitdefender, samozwańcza rosyjska grupa hakerska wypuściła do sieci złośliwe oprogramowanie pod przykrywką programu, który wg twórców zaprojektowany został tak, by po cichu atakować zachodnie jednostki rządowe krajów Europy oraz Stanów zjednoczonych.

Trojan instalował trzy niegroźne pliki używane do monitorowania ruchu sieciowego (WinPcap npf.sys, packet.dll, wpcap.dll), które są zdolne do wydobywania wrażliwych informacji z przeglądarek, ruchu sieciowego i innych osobistych informacji.

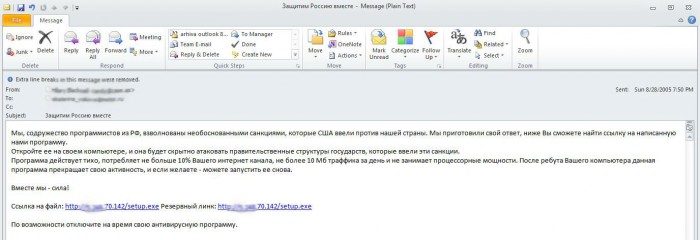

Według rosyjskojęzycznych technologów Bitdefendera w wiadomości zawierającej odnośnik do złośliwego oprogramowania można było przeczytać:

„Jesteśmy grupą hackerów pochodzącą z Federacji Rosyjskiej, jesteśmy zaniepokojeni niezrozumiałymi dla nas sankcjami, które zostały nałożone przez zachodnie rządy na nasz kraj."

„Zaprogramowaliśmy naszą odpowiedź na te sankcje i poniżej znajdziecie łącze do naszego programu. Uruchomienie aplikacji na twoim komputerze spowoduje, że zacznie on w ukryty sposób atakować wszystkie agencje rządowe, które przyczyniły się do obecnego stanu."

Po kliknięciu łącza, ofiary pobierały wykonywalny plik znany, jako Kelihos. Trojan nawiązywał łączność z centrum dowodzenia i kontroli poprzez wymianę zaszyfrowanych wiadomości wykorzystując protokół HTTP oraz otrzymywał on dalsze informacje. W zależności od typu ładowności, Kelihos jest w stanie:

- Komunikować się z innymi zainfekowanymi komputerami,Kraść portfele bitcoinów,Rozsyłać wiadomości ze spamem,Kraść dane autoryzacyjne FTP i poczty elektronicznej, jak również dane dostępowe do tych kont wprowadzone do przeglądarki,Pobierać i wykonywać inne złośliwe pliki oprogramowania na zainfekowanym systemie,Monitorowanie ruchu protokołów FTP, POP3 oraz SMTP.

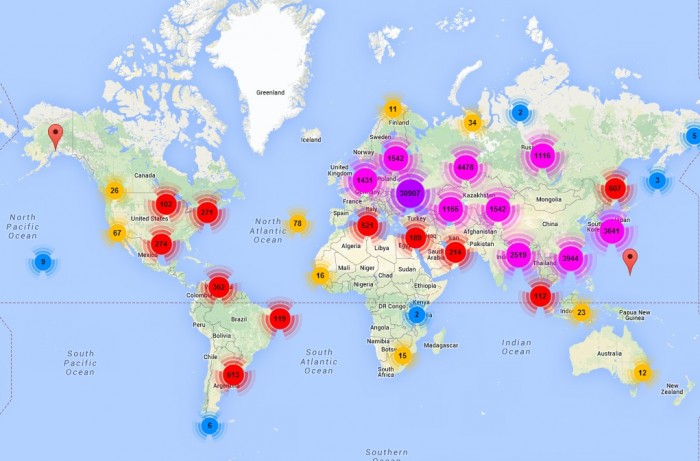

„Niektóre z nich mogą być wyspecjalizowanymi serwerami do dystrybucji złośliwego oprogramowania, a pozostałe zainfekowanymi komputerami, które stały się częścią botnetu Kelihosa." Komentuje Pracująca dla Bitdefendera w Dziale Analizy Wirusów Doina Cosovan. „Ironią jest to, iż większość zainfekowanych adresów IP pochodzi z Ukrainy. To może oznaczać, że atak był wymierzony w głównej mierze w komputery w tym kraju lub nawet, że same serwery infekujące zostały umieszczone właśnie w tym kraju."

Bitdefender finalnie potwierdza to, że blokuje fale złośliwego spamu Trojana Kelihos, chroniąc swoich użytkowników przed zainfekowaniem ich komputerów.

Aby przekonać o swojej autentyczności większą ilość użytkowników, rosyjscy hackerzy dodali odrobinę marketingowego „brokatu" swojemu przekazowi. Stwierdzili, że ich program pracuje po cichu, zużywając nie więcej niż 10 do 50 megabajtów łącza dziennie i praktycznie nie obciąża procesora.

„Po ponownym uruchomieniu komputera, nasz program zakończy swoje działanie, a jeśli chcesz - możesz go uruchomić ponownie" w spamie pojawiła się również informacja.„Jeśli to konieczne, należy wyłączyć na ten czas oprogramowanie antywirusowe."

Oczywiście, wyłączenie rozwiązania bezpieczeństwa nie jest za dobrym pomysłem. Zamiast tego, należy je zainstalować i zaktualizować, tak samo, jak inne programy systemu operacyjnego, ponieważ szkodliwe programy najczęściej korzystają z luk znalezionych w oprogramowaniu niezaktualizowanym.

Znany również, jako Hlux, botnet Kelihos odkryto cztery lata temu. Jest on najczęściej używany do kradzieży bitcoinów i spamowania. Posiada strukturę sieci peer-to-peer, w której poszczególne węzły mogą działać, jako serwery dowodzenia i kontroli dla całego botnetu, zwiększając jego trwałość.

W styczniu 2012 została odkryta nowa wersja botnetu, co spowodowało, że Microsoft skierował sprawę do sądu z doniesieniem na rosyjskiego obywatela, który był rzekomym twórcą kodu źródłowego w botnetu Kelihos.

Ten artykuł jest oparty na próbkach spamu dzięki uprzejmości naukowca działu spamu Bitdefender Adriana Miron oraz informacjach technicznych przedstawionych przez Analityka Bezpieczeństwa Bitdefender Diona Cosovan i Alexandru MAXIMCIUC.